For those who have been following this blog over the past year, I want to express my appreciation for your continued interest in practical cybersecurity. Your engagement has allowed this project to grow and remain focused on clear, useful guidance for everyday security. Today’s topic addresses something that continues to be one of the main weaknesses in personal protection: the strength of a password. Regardless of new authentication technologies, a password is still the primary key to most digital systems, and its quality determines how easily it can be compromised.

Understanding Password Complexity and Risk

Many people assume their password is “strong” because it includes a capital letter or feels unique. In reality, attackers use automated tools, leaked password databases, and powerful hardware capable of billions of guesses per second. A consumer GPU can exceed 100 billion attempts per second, and criminals rarely guess anything manually. They combine brute force with dictionaries built from real passwords exposed in past breaches.

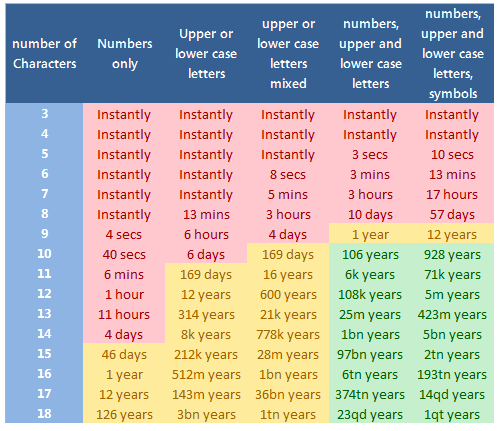

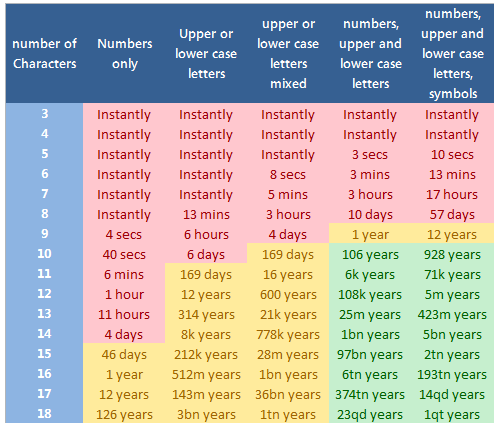

The table attached, created by Mike Halsey on 2012, to this article https://www.ghacks.net/2012/04/07/how-secure-is-your-password/ shows cracking time based on length and character variety. This is pure mathematical complexity, not opinion. All-lowercase passwords are cracked almost instantly. Adding uppercase letters helps, but anything under 10 characters remains weak. Numbers improve resistance, but the strongest passwords use uppercase, lowercase, numbers, and symbols. At 12 characters with all four types, cracking times extend into thousands of years.

Brute force, however, is only part of the risk. Even a long password becomes ineffective if it has appeared in previous breaches, is reused across accounts, or follows predictable patterns like “Summer2024!” or names and dates. Most compromises occur because attackers test known leaked passwords, not because they guess them from scratch. You can check whether your credentials have appeared in past breaches at:

https://haveibeenpwned.com

Evaluate Your Password Practices Against Official Standards

- The following self-assessment is based on recommendations from recognised cybersecurity standards and research:

- NIST SP 800-63B – Digital Identity Guidelines: https://pages.nist.gov/800-63-3/

- ACSC Essential Eight – User Security Guidance: https://www.cyber.gov.au/resources-business-and-government/essential-eight

- OWASP Authentication Cheat Sheet: https://cheatsheetseries.owasp.org/cheatsheets/Authentication_Cheat_Sheet.html

- Security.org Password-Strength Research: https://www.security.org/how-secure-is-my-password/

Answer YES or NO to assess your password practices:

| Question | Recommend by |

| My passwords contain at least 12 characters. | NIST |

| They include uppercase, lowercase, numbers, and symbols. | Security.org, OWASP |

| I do not reuse passwords across websites. | ACSC, NIST |

| My passwords avoid common words, names, and dates. | OWASP |

| I use a secure password manager. | OWASP, ACSC |

| have checked if my email or passwords have appeared in data breaches. | ACSC (Use: https://haveibeenpwned.com) |

| I enable multi-factor authentication wherever possible. | ACSC, NIST |

Scoring:

6–7 yes = strong practices

3–5 yes = moderate risk

0–2 yes = high vulnerability; immediate improvements required

Strengthening passwords remains one of the most effective and accessible steps in personal cybersecurity. The evidence from recognized standards and real-world breach data shows that length, uniqueness, and multi-factor authentication significantly reduce the likelihood of compromise. By applying the practices outlined above, individuals can greatly limit their exposure to automated attacks, credential-stuffing attempts, and the risks created by past data leaks. A secure password strategy is not complex—it is consistent, deliberate, and based on proven methods rather than intuition.

Que tan seguro es tu password??

Para quienes han seguido este blog durante el último año, quiero expresar mi agradecimiento por su continuo interés en la ciberseguridad práctica. Su participación ha permitido que este proyecto crezca y se mantenga enfocado en ofrecer orientación clara y útil para la seguridad diaria. El tema de hoy aborda uno de los puntos que sigue siendo una de las principales debilidades en la protección personal: la fortaleza de una contraseña. A pesar de las nuevas tecnologías de autenticación, una contraseña sigue siendo la llave principal de la mayoría de los sistemas digitales, y su calidad determina qué tan fácilmente puede ser comprometida.

Entendiendo la Complejidad y el Riesgo de las Contraseñas

Muchas personas asumen que su contraseña es “fuerte” porque incluye una letra mayúscula o porque suena única. En realidad, los atacantes utilizan herramientas automatizadas, bases de datos con contraseñas filtradas y hardware potente capaz de realizar miles de millones de intentos por segundo. Una GPU de consumo puede superar los 100 mil millones de intentos por segundo, y los ciberdelincuentes rara vez intentan adivinar una contraseña manualmente. Combinan ataques de fuerza bruta con diccionarios creados a partir de contraseñas reales expuestas en filtraciones anteriores.

La tabla adjunta a este artículo, creada en 2012 por Mike Halsey ( https://www.ghacks.net/2012/04/07/how-secure-is-your-password/ muestra el tiempo estimado para descifrar una contraseña según su longitud y variedad de caracteres. Esto se basa en complejidad matemática, no en opinión. Las contraseñas formadas solo por letras minúsculas se descifran casi de inmediato. Agregar mayúsculas ayuda, pero cualquier contraseña con menos de 10 caracteres sigue siendo débil. Los números aumentan la resistencia, pero las combinaciones más seguras incluyen mayúsculas, minúsculas, números y símbolos. Una contraseña de 12 caracteres que combine estos cuatro tipos puede tardar miles de años en ser descifrada por fuerza bruta.

Sin embargo, la fuerza bruta es solo parte del riesgo. Incluso una contraseña larga pierde efectividad si ha aparecido en filtraciones anteriores, si se reutiliza en varias cuentas o si sigue patrones predecibles como “Verano2024!”, nombres o fechas. La mayoría de los compromisos ocurren porque los atacantes prueban contraseñas conocidas de filtraciones, no porque las adivinen desde cero. Puede verificar si sus credenciales han aparecido en filtraciones previas en: https://haveibeenpwned.com

Evalúe Sus Prácticas de Contraseñas Según Estándares Oficiales

La siguiente autoevaluación se basa en recomendaciones de estándares y fuentes reconocidas de ciberseguridad:

- NIST SP 800-63B – Digital Identity Guidelines: https://pages.nist.gov/800-63-3/

- ACSC Essential Eight – User Security Guidance: https://www.cyber.gov.au/resources-business-and-government/essential-eight

- OWASP Authentication Cheat Sheet: https://cheatsheetseries.owasp.org/cheatsheets/Authentication_Cheat_Sheet.html

- Security.org Password-Strength Research: https://www.security.org/how-secure-is-my-password/

| Pregunta | Recomendado por |

| Mis contraseñas contienen al menos 12 caracteres. | NIST |

| Incluyen mayúsculas, minúsculas, números y símbolos. | Security.org, OWASP |

| No reutilizo contraseñas en diferentes sitios web. | ACSC, NIST |

| Evito palabras comunes, nombres y fechas. | OWASP |

| Uso un gestor de contraseñas seguro. | OWASP, ACSC |

| He verificado si mi correo o contraseñas han aparecido en filtraciones. | ACSC (Use: https://haveibeenpwned.com) |

| Activo la autenticación multifactor siempre que sea posible. | ACSC, NIST |

Interpretación del puntaje:

6–7 respuestas “sí” = prácticas sólidas

3–5 respuestas “sí” = riesgo moderado

0–2 respuestas “sí” = alta vulnerabilidad; se requieren mejoras inmediatas

Fortalecer las contraseñas sigue siendo una de las medidas más efectivas y accesibles en la ciberseguridad personal. La evidencia proveniente de estándares reconocidos y datos reales de filtraciones demuestra que la longitud, la unicidad y la autenticación multifactor reducen significativamente la probabilidad de compromiso. Al aplicar las prácticas descritas, las personas pueden limitar en gran medida su exposición a ataques automatizados, intentos de relleno de credenciales y riesgos derivados de filtraciones anteriores. Una estrategia de contraseñas seguras no es compleja: es consistente, deliberada y basada en métodos comprobados, no en intuiciones.

Leave a comment